TOLERANT Match Pseudonimización

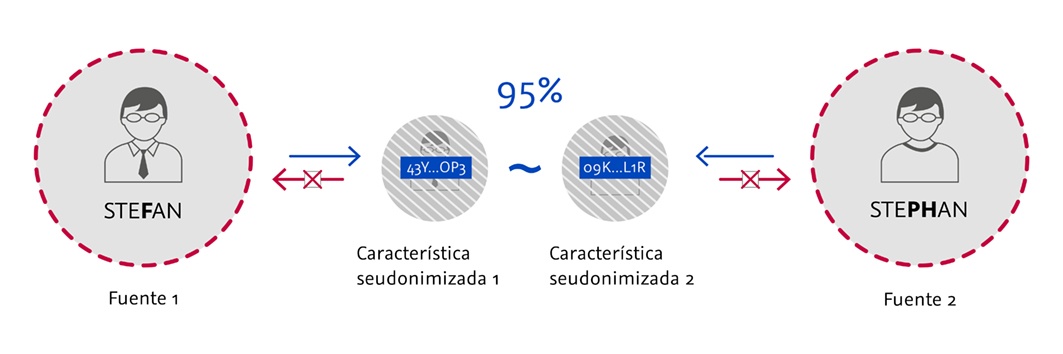

Si las características personales -por ejemplo, el nombre, la dirección o el número de teléfono- se sustituyen por seudónimos, los registros de datos similares ya no se reconocen con los procedimientos estándar actuales, ni siquiera con pequeñas desviaciones. El software TOLERANT ofrece una solución para realizar búsquedas difusas en datos totalmente seudonimizados. Entonces encontrará, por ejemplo, Stefan ~ Stephan, aunque los datos contengan 43Y…OP3 o 09K…L1R.

Ampliación de TOLERANT Match

TOLERANT Match es nuestro producto estándar para la búsqueda rápida y precisa de clientes y la detección de duplicados en grandes bases de datos. Hemos integrado un procedimiento descrito en la literatura con la palabra clave «Privacy preserving record linkage», que ahora está disponible junto con otros procedimientos de emparejamiento. En el futuro, los usuarios de TOLERANT Match podrán combinar fácilmente la búsqueda seudonimizada con la búsqueda no seudonimizada en un solo proceso de comparación.

Herramienta de preprocesamiento

Para la seudonimización de los datos, se ha desarrollado una herramienta independiente para el preprocesamiento de los datos. Con esta herramienta, la parte A (proveedor de datos) puede llevar a cabo la seudonimización y transferir los datos seudonimizados a la parte B para su posterior tratamiento. También es concebible el tratamiento de datos seudonimizados por parte de un proveedor de servicios, cuando el propio tratamiento de datos se realiza en un territorio «neutral». Para las solicitudes individuales, un proxy de seudonimización puede encargarse de esta tarea.

Modo de lote o de servicio

TOLERANT Match ofrece dos modos básicos de uso, que también están disponibles para las funciones de seudónimo. En el modo por lotes, se pueden comparar rápidamente grandes conjuntos de datos. En el modo de servicio es posible realizar consultas individuales, que pueden utilizarse, por ejemplo, en la recopilación interactiva de datos. Con «TOLERANT Match / Pseudonimización», se pueden implementar, por ejemplo, los siguientes escenarios de aplicación.

Escenarios de aplicación

Listas de bloqueo para clientes eliminados

Las empresas tienen que cumplir con las solicitudes de eliminación de los clientes. Sin embargo, una aplicación literal significa que la empresa no puede almacenar la información de que el cliente ya no desea ser contactado. Por lo tanto, el cliente puede recibir correo no solicitado en el futuro. Una contramedida sería añadir los datos del cliente de forma anónima a una lista negra y utilizarla para la verificación antes de las futuras cartas. Sin embargo, con los procedimientos estándar actuales, esta comprobación no es tolerante a los errores. Incluso pequeñas desviaciones en la ortografía del nombre o la dirección hacen que el cliente no se encuentre en la lista negra.

Comprobación de las listas de sanciones o PEP

La normativa legal exige la comprobación periódica de los acreedores y deudores en las denominadas listas de terroristas y de sanciones, así como la identificación de las personas políticamente expuestas (PEP). Para las pequeñas y medianas empresas (PYME), esta obligación supone un problema porque no merece la pena adquirir el software correspondiente. En cambio, estas empresas pueden utilizar las comprobaciones de la lista de PEP y de sanciones como un servicio. Sin embargo, por razones de protección de datos, muchas empresas se abstienen de facilitar los datos de sus clientes. La alternativa de entregar sólo datos anónimos no es muy práctica, porque en la mayoría de los casos no hay una comprobación tolerante a los errores. Pero esto es precisamente lo importante para las listas de sanciones, porque a menudo contienen errores de escritura y transmisión.

Cálculo de modelos analíticos

Para que los modelos analíticos tengan sentido, debe utilizarse la base de datos más amplia posible. Sin embargo, si quiere calcular directamente estos modelos, es necesario el consentimiento de sus clientes para la transmisión y el uso de los datos.

Con la seudonimización, puede hacer que los modelos sean calculados por terceros neutrales -por ejemplo, proveedores de servicios- incluso sin el consentimiento del cliente. El grupo destinatario pertinente que se determine puede ser despersonalizado y dirigido de nuevo si se dispone del correspondiente consentimiento.

Estudio de mercado

Supongamos que los datos de una misma persona están disponibles en diferentes bases de datos, por ejemplo, en los resultados de estudios médicos. La vinculación personal de estos conjuntos de datos permitiría obtener más información, pero los obstáculos para ello son muy grandes, especialmente en Alemania. Un procedimiento aceptado por la ley de protección de datos para estos casos utiliza un fideicomisario que determina los datos personales relacionados de las diferentes poblaciones, pero sólo los transmite al usuario de los datos de forma anonimizada o seudonimizada. En este caso, los proveedores de datos deben extender su confianza al administrador de datos. La protección de los datos personales es aún mayor si sólo se entregan al administrador de datos de forma anónima. La ampliación del área de confianza no es necesaria en este caso. Sin embargo, el administrador de los datos no puede entonces llevar a cabo una comparación tolerante a los errores con los procedimientos habituales hoy en día. Incluso los pequeños errores tipográficos impedirían obtener los resultados deseados al comparar los distintos conjuntos de datos.

Enriquecimiento de datos por parte de proveedores de servicios externos

Los proveedores de servicios que ofrecen información valiosa -por ejemplo, datos de la empresa, evaluaciones de riesgo, datos de comunicación- para su enriquecimiento se encuentran en un dilema. O bien las empresas les confían los datos de sus clientes o bien tienen que entregar sus valiosos datos a las empresas para su enriquecimiento interno. Con la búsqueda tolerante a fallos y la seudonimización, ambos enfoques son posibles sin riesgo.

Shutterstock

Shutterstock Shutterstock

Shutterstock